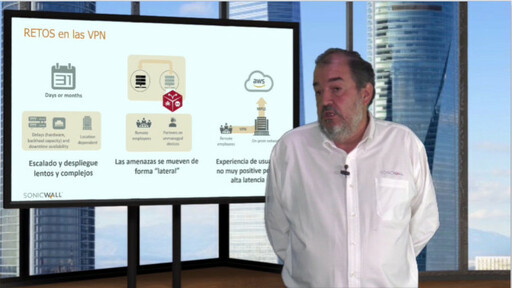

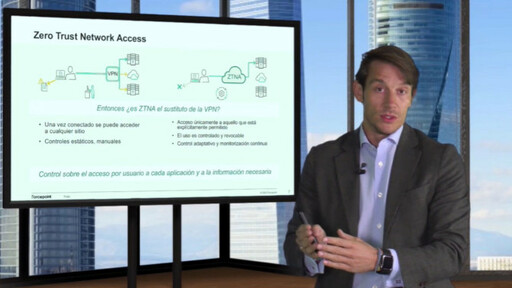

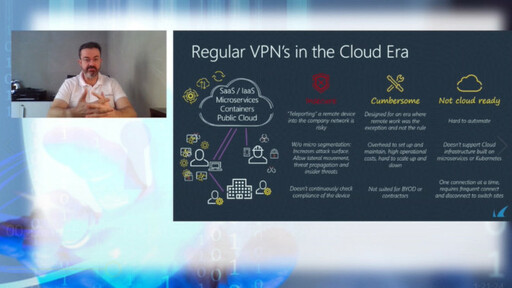

Las VPN, o redes privadas virtuales, se diseñaron hace varias décadas para extender el alcance de las redes corporativas. La movilidad y el teletrabajo han llevado al límite esta tecnología, que se verá desplazada por Zero Trust Network Acess, o ZTNA, diseñada específicamente para resolver los muchos problemas que se pueden encontra...

Tras la entrevista con Esther Mateos, arrancamos la primera mesa redonda del I Foro ITDS sobre Zero Trust reuniendo a algunos expertos del mercado, representantes de organizaciones que pueden dar una visión de cuál es la situación de la empresa española, cómo impacta la falta de talento y cómo se hace frente a la problemática, así c...

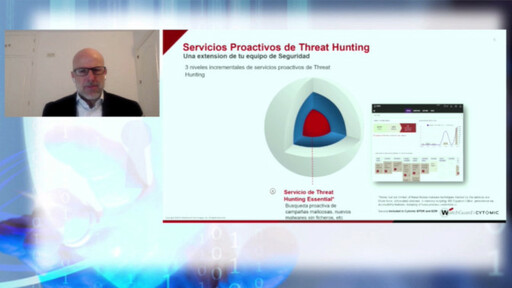

La evolución del malware ha hecho que los antivirus y sistemas de seguridad endpoint tradicionales se vayan quedando obsoletas casi al mismo tiempo en que la pérdida de perímetro hace que el endpoint recobre protagonismo en el ecosistema de seguridad. Las siglas de moda son XDR (Extended, Detection and Response).

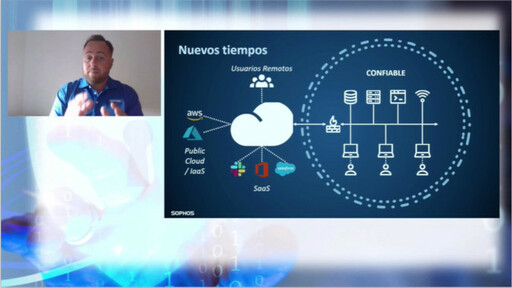

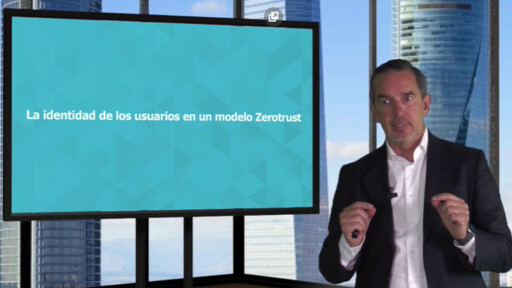

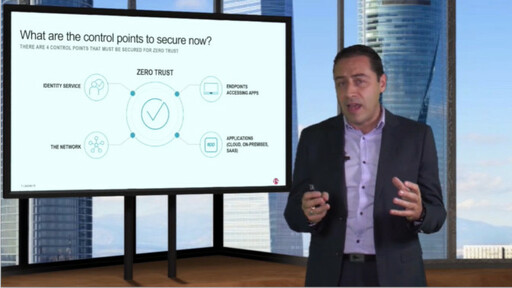

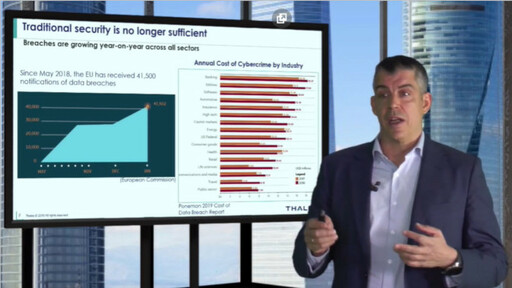

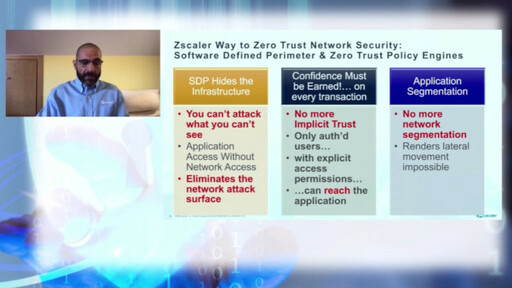

En un mundo basado en la nube y en los modelos as a service, no podemos confiar en las estructuras de seguridad centradas en el perímetro de la red. La seguridad de la identidad se ha convertido en el nuevo perímetro que hay que proteger porque las empresas necesitan permitir el acceso seguro a su ecosistema de usuarios (empleados, ...